Протоколы IPSec. IPsec VPN

Рассмотрим архитектуру семейства протоколов IPSec. Цель данного семейства протоколов состоит в том, чтобы обеспечить различные сервисы безопасности на уровне IP для протоколов IPv4 и IPv6. Рассмотрим серви-сы безопасности, предоставляемые протоколами IPSec, и использование этих протоколов в сетях ТСР/ IP .

Когда данные сервисы корректно установлены, они не мешают работе пользователей, хостов и других компонентов интернета, которые не применяют данные сервисы безопасности для защиты своего трафика. Эти сервисы являются алгоритмонезависимыми. Это означает возможность добавления новых криптографических алгоритмов без изменения самих протоколов. Например, различные группы пользователей могут использовать различные наборы алгоритмов.

Определен стандартный набор алгоритмов по умолчанию для обеспечения интероперабильности во всем интернете. Использование этих алгоритмов совместно с защитой трафика, предоставляемой IPSec, и протоколами управления ключа позволит разработчика систем и приложений обеспечить высокую степень криптографической безопасности.

IPSec может быть реализован как в ОС, так и в маршрутизаторе или межсетевом экране.

IPSec обеспечивает конфиденциальность , целостность данных , управление доступом и аутентификацию источника данных для IP -дейтаграмм. Эти сервисы предоставляются с помощью поддержки состояния между источником и получателем IP -дейтаграмм. Данное состояние определяет конкретные сервисы обеспечения безопасности на уровне дейтаграммы, используемые криптографические алгоритмы для предоставляемых сервисов и ключи для этих алгоритмов.

Перечислим основные задачи протоколов IPSec:

- Обеспечение криптографической защиты на уровне IP для протоколов IPv4 и IPv6, а именно обеспечение конфиденци-альности и целостности данных и целостности некоторой по-следовательности дейтаграмм.

- Обеспечение прозрачности для IP-трафика, для которого не требуется использование протоколов IPSec.

- Обеспечение расширяемости, т.е. возможности добавлять но-вые наборы алгоритмов без изменения самого протокола.

IPSec предназначен для безопасного взаимодействия с использованием криптографии для протоколов IPv4 и IPv6. Сервисы безопасности включают управление доступом , целостность и конфиденциальность данных и защиту от replay-атак, которая обеспечивается гарантированием целостности некоторой последовательности дейтаграмм. Эти сервисы предоставляются на уровне IP , обеспечивая защиту для IP -протокола и протоколов более высокого уровня.

IPSec поддерживает две формы целостности: целостность данных и целостность определенной последовательности дейтаграмм. Целостность данных обнаруживает модификацию конкретной IP -дейтаграммы, безотносительно последовательности дейтаграмм в потоке трафика. Целостность последовательности дейтаграмм является анти-reply сервисом, с помощью которого определяется получение дубликатов IP -дейтаграмм. Это отлича-ется от обеспечения целостности соединения, для которого существуют более строгие требования к целостности трафика, а именно, возможность определения потерянных или переупорядоченных сообщений.

Рассмотрим выполнение протоколов IPSec, основные компоненты системы и их взаимодействие для обеспечения сервисов безопасности.

IPSec выполняется на хосте ( Host – H) или шлюзе безопасности ( Security Gateway – SG), обеспечивая защиту IP -трафика. Термин " шлюз безопасности" используется для обозначения маршрутизатора, который реализует IPsec-протоколы.

Защита основана на требованиях, определенных в базе данных политики безопасности ( Security Policy Database - SPD ), устанавливаемой и поддерживаемой администратором. В общем случае пакеты обрабатываются одним из трех способов, основанных на информации IP -заголовка и транспортного уровня в соответствии с записями в SPD . Каждый пакет либо отбрасывается, либо пропускается без обработки, либо обрабатывается в соответствии с записью SPD для данного пакета.

Возможные способы реализации IPSec

Существует несколько способов реализации IPSec на хосте или совместно с маршрутизатором или межсетевым экраном (для создания шлюза безопасности).

- нтеграция IPSec в конкретную реализацию протокола IP. Это требует доступа к исходному коду IP и делается как на хостах, так и на шлюзах безопасности.

- "Bump-in-the-stack" (BITS) реализации, когда IPSec реализован "внизу" существующей реализации стека IP-протоколов, встраивая свою реализацию между стандартной реализацией IP-протоколов и локальными сетевыми драйверами. Доступа к исходному коду стека IP в данном случае не требуется. Данный подход обычно реализуется на хостах, когда IPSec реализован в виде подключаемой библиотеки.

- Использование внешнего криптопроцессора. Обычно это называется "Bump-in-the-wire" (BITW) реализацией. Такие реализации могут использоваться как на хостах, так и на шлюзах. Обычно BITW-устройства являются IP-адресуемыми.

Протоколы защиты трафика и понятие безопасной ассоциации

Предоставляемые IPSec сервисы по защите трафика реализуются с помощью двух протоколов обеспечения безопасного трафика: Authentication Header ( AH ) и Encapsulating Security Payload ( ESP ).

Для защиты трафика в IPSec определены следующие протоколы:

- Протокол Encapsulating Security Payload (ESP) обеспечивает конфиденциальность и целостность протоколов, расположенных выше в стеке протоколов и дополнительно может обеспечиваться анти-replay сервис, т.е. целостность некоторой последовательности дейтаграмм.

- Протокол Authentication Header (AH) обеспечивает целостность протоколов, расположенных выше в стеке протоколов и целостность отдельных полей IP-заголовка, которые не изменяются при пересылке от отправителя к получателю, дополнительно может обеспечиваться анти-replay сервис, т.е. целостность некоторой последовательности дейтаграмм. В IPSec v2 реализация данного протокола не является обязательной.

- Параметры этих протоколов определяются в протоколе распределения ключей Internet Key Exchange (IKE).

С трафиком, безопасность которого обеспечивается IPSec, связано понятие безопасной ассоциации ( Security Association – SA ). SA содержит всю информацию, необходимую для выполнения различных сетевых сервисов безопасности.

SA представляет собой симплексное (однонаправленное) логическое соединение , создаваемое между двумя конечными точками, для обеспечения безопасности которых используется один из протоколов IPSec. ESP и АН передают трафик по SA . Весь трафик, передаваемый по SA , обрабатывается в соответствии с политикой безопасности, заданной на концах соединения.

Опишем различные аспекты управления SA , определим возможные способы управления политикой безопасности, способы обработки трафика и управления SA .

SA определяет параметры сервисов безопасности, которые применяются к трафику. В обычном случае при двунаправленном соединении между двумя хостами или между двумя шлюзами безопасности требуется две SA (по одной на каждое направление).

Будем рассматривать SA только для одноадресных соединений.

Определены два режима SA : режим транспорта и режим туннелирования. Транспортный режим используется для создания VPN между двумя хостами. В IPv4 заголовок протокола безопасности транспортного режима появляется сразу после IP -заголовка. В протоколе ESP транспортный ре-жим SA обеспечивает сервисы безопасности только для протоколов более высокого уровня, но не для IP -заголовка. В случае АН защита распространяется также и на отдельные части IP -заголовка.

Другим режимом SA является режим туннелирования. Если одним из концов соединения является шлюз безопасности, то по стандартам IPSec SA обязательно должна выполняться в туннельном режиме, но многие производители допускают в этом случае как туннельный, так и транспортный режимы. Заметим, что когда трафик предназначен для шлюза безопасности, например, в случае ping- или SNMP-команд, шлюз безопасности рассматривается как хост , и как правило используется транспортный режим . Два хоста могут при необходимости устанавливать туннельный режим .

В туннельном режиме добавляется внешний IP -заголовок, адресами в котором являются шлюзы безопасности. Внутренний IP -заголовок указывает на конечные хосты. Заголовок протокола безопасности расположен после внешнего IP -заголовка и перед внутренним IP -заголовком. Если АН используется в туннельном режиме, части внешнего IP -заголовка являются защищенными, как и весь туннелируемый IP -пакет, т.е. все внутренние заголовки защищены, как и все протоколы более высокого уровня. Если применяется ESP , защита обеспечивается только для туннелируемого пакета, а не для внешнего заголовка.

Кратко подытожим:

- Хост может поддерживать оба режима, как транспортный, так и туннельный.

- Шлюз безопасности как правило использует только туннель-ный режим. Если он поддерживает транспортный режим, то этот режим как правило используется только тогда, когда без-опасный шлюз является получателем трафика, например, для управления сетью.

Набор реализуемых

краткая историческая справка появления протокола

В 1994 году Совет по архитектуре Интернет (IAB) выпустил отчет "Безопасность архитектуры Интернет". В этом документе описывались основные области применения дополнительных средств безопасности в сети Интернет, а именно защита от несанкционированного мониторинга, подмены пакетов и управления потоками данных. В числе первоочередных и наиболее важных защитных мер указывалась необходимость разработки концепции и основных механизмов обеспечения целостности и конфиденциальности потоков данных. Поскольку изменение базовых протоколов семейства TCP/IP вызвало бы полную перестройку сети Интернет, была поставлена задача обеспечения безопасности информационного обмена в открытых телекоммуникационных сетях на базе существующих протоколов. Таким образом, начала создаваться спецификация Secure IP, дополнительная по отношению к протоколам IPv4 и IPv6.

архитектура IPSec

IP Security - это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC.

Спецификация IP Security (известная сегодня как IPsec) разрабатывается рабочей группой IP Security Protocol IETF. Первоначально IPsec включал в себя 3 алгоритмо-независимые базовые спецификации, опубликованные в качестве RFC-документов "Архитектура безопасности IP", "Аутентифицирующий заголовок (AH)", "Инкапсуляция зашифрованных данных (ESP)" (RFC1825, 1826 и 1827). Необходимо заметить, что в ноябре 1998 года Рабочая группа IP Security Protocol предложила новые версии этих спецификаций, имеющие в настоящее время статус предварительных стандартов, это RFC2401 - RFC2412. Отметим, что RFC1825-27 на протяжении уже нескольких лет считаются устаревшими и реально не используются. Кроме этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы MD5, SHA, DES.

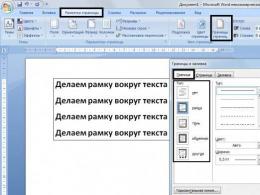

Рис.1. Архитектура IPSec

Рабочая группа IP Security Protocol разрабатывает также и протоколы управления ключевой информацией. В задачу этой группы входит разработка Internet Key Management Protocol (IKMP), протокола управления ключами прикладного уровня, не зависящего от используемых протоколов обеспечения безопасности. В настоящее время рассматриваются концепции управления ключами с использованием спецификации Internet Security Association and Key Management Protocol (ISAKMP) и протокола Oakley Key Determination Protocol. Спецификация ISAKMP описывает механизмы согласования атрибутов используемых протоколов, в то время как протокол Oakley позволяет устанавливать сессионные ключи на компьютеры сети Интернет. Ранее рассматривались также возможности использования механизмов управления ключами протокола SKIP, однако сейчас такие возможности реально практически нигде не используются. Создаваемые стандарты управления ключевой информацией, возможно, будут поддерживать Центры распределения ключей, аналогичные используемым в системе Kerberos. Протоколами ключевого управления для IPSec на основе Kerberos сейчас занимается относительно новая рабочая группа KINK (Kerberized Internet Negotiation of Keys).

Гарантии целостности и конфиденциальности данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации и шифрования соответственно. Последние, в свою очередь, основаны на предварительном согласовании сторонами информационного обмена т.н. "контекста безопасности" - применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией и их параметров. Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей. При этом результатом согласования контекста безопасности является установление индекса параметров безопасности (SPI), представляющего собой указатель на определенный элемент внутренней структуры стороны информационного обмена, описывающей возможные наборы параметров безопасности.

По сути, IPSec, который станет составной частью IPv6, работает на третьем уровне, т. е. на сетевом уровне. В результате передаваемые IP-пакеты будут защищены прозрачным для сетевых приложений и инфраструктуры образом. В отличие от SSL (Secure Socket Layer), который работает на четвертом (т. е. транспортном) уровне и теснее связан с более высокими уровнями модели OSI, IPSec призван обеспечить низкоуровневую защиту.

Рис.2. Модель OSI/ISO

К IP-данным, готовым к передаче по виртуальной частной сети, IPSec добавляет заголовок для идентификации защищенных пакетов. Перед передачей по Internet эти пакеты инкапсулируются в другие IP-пакеты. IPSec поддерживает несколько типов шифрования, в том числе Data Encryption Standard (DES) и Message Digest 5 (MD5).

Чтобы установить защищенное соединение, оба участника сеанса должны иметь возможность быстро согласовать параметры защиты, такие как алгоритмы аутентификации и ключи. IPSec поддерживает два типа схем управления ключами, с помощью которых участники могут согласовать параметры сеанса. Эта двойная поддержка в свое время вызвала определенные трения в IETF Working Group.

С текущей версией IP, IPv4, могут быть использованы или Internet Secure Association Key Management Protocol (ISAKMP), или Simple Key Management for Internet Protocol. С новой версией IP, IPv6, придется использовать ISAKMP, известный сейчас как IKE, хотя не исключается возможность использования SKIP. Однако, следует иметь в виду, что SKIP уже давно не рассматривается как кандидат управления ключами, и был исключен из списка возможных кандидатов еще в 1997 г.

заголовки AH и ESP

аутентифицирующий заголовок AH

Аутентифицирующий заголовок (AH) является обычным опциональным заголовком и, как правило, располагается между основным заголовком пакета IP и полем данных. Наличие AH никак не влияет на процесс передачи информации транспортного и более высокого уровней. Основным и единственным назначением AH является обеспечение защиты от атак, связанных с несанкционированным изменением содержимого пакета, и в том числе от подмены исходного адреса сетевого уровня. Протоколы более высокого уровня должны быть модифицированы в целях осуществления проверки аутентичности полученных данных.

Формат AH достаточно прост и состоит из 96-битового заголовка и данных переменной длины, состоящих из 32-битовых слов. Названия полей достаточно ясно отражают их содержимое: Next Header указывает на следующий заголовок, Payload Len представляет длину пакета, SPI является указателем на контекст безопасности и Sequence Number Field содержит последовательный номер пакета.

Рис.3. Формат заголовка AH

Последовательный номер пакета был введен в AH в 1997 году в ходе процесса пересмотра спецификации IPsec. Значение этого поля формируется отправителем и служит для защиты от атак, связанных с повторным использованием данных процесса аутентификации. Поскольку сеть Интернет не гарантирует порядок доставки пакетов, получатель должен хранить информацию о максимальном последовательном номере пакета, прошедшего успешную аутентификацию, и о получении некоторого числа пакетов, содержащих предыдущие последовательные номера (обычно это число равно 64).

В отличие от алгоритмов вычисления контрольной суммы, применяемых в протоколах передачи информации по коммутируемым линиям связи или по каналам локальных сетей и ориентированных на исправление случайных ошибок среды передачи, механизмы обеспечения целостности данных в открытых телекоммуникационных сетях должны иметь средства защиты от внесения целенаправленных изменений. Одним из таких механизмов является специальное применение алгоритма MD5: в процессе формирования AH последовательно вычисляется хэш-функция от объединения самого пакета и некоторого предварительно согласованного ключа, а затем от объединения полученного результата и преобразованного ключа. Данный механизм применяется по умолчанию в целях обеспечения всех реализаций IPv6, по крайней мере, одним общим алгоритмом, не подверженным экспортным ограничениям.

инкапсуляция зашифрованных данных ESP

В случае использования инкапсуляции зашифрованных данных заголовок ESP является последним в ряду опциональных заголовков, "видимых" в пакете. Поскольку основной целью ESP является обеспечение конфиденциальности данных, разные виды информации могут требовать применения существенно различных алгоритмов шифрования. Следовательно, формат ESP может претерпевать значительные изменения в зависимости от используемых криптографических алгоритмов. Тем не менее, можно выделить следующие обязательные поля: SPI, указывающее на контекст безопасности и Sequence Number Field, содержащее последовательный номер пакета. Поле "ESP Authentication Data" (контрольная сумма), не является обязательным в заголовке ESP. Получатель пакета ESP расшифровывает ESP заголовок и использует параметры и данные применяемого алгоритма шифрования для декодирования информации транспортного уровня.

Рис.4. Формат заголовка ESP

Различают два режима применения ESP и AH (а также их комбинации) - транспортный и туннельный:

Транспортный режим используется для шифрования поля данных IP пакета, содержащего протоколы транспортного уровня (TCP, UDP, ICMP), которое, в свою очередь, содержит информацию прикладных служб. Примером применения транспортного режима является передача электронной почты. Все промежуточные узлы на маршруте пакета от отправителя к получателю используют только открытую информацию сетевого уровня и, возможно, некоторые опциональные заголовки пакета (в IPv6). Недостатком транспортного режима является отсутствие механизмов скрытия конкретных отправителя и получателя пакета, а также возможность проведения анализа трафика. Результатом такого анализа может стать информация об объемах и направлениях передачи информации, области интересов абонентов, расположение руководителей.

Туннельный режим предполагает шифрование всего пакета, включая заголовок сетевого уровня. Туннельный режим применяется в случае необходимости скрытия информационного обмена организации с внешним миром. При этом, адресные поля заголовка сетевого уровня пакета, использующего туннельный режим, заполняются межсетевым экраном организации и не содержат информации о конкретном отправителе пакета. При передаче информации из внешнего мира в локальную сеть организации в качестве адреса назначения используется сетевой адрес межсетевого экрана. После расшифровки межсетевым экраном начального заголовка сетевого уровня пакет направляется получателю.

Security Associations

Security Association (SA) - это соединение, которое предоставляет службы обеспечения безопасности трафика, который передается через него. Два компьютера на каждой стороне SA хранят режим, протокол, алгоритмы и ключи, используемые в SA. Каждый SA используется только в одном направлении. Для двунаправленной связи требуется два SA. Каждый SA реализует один режим и протокол; таким образом, если для одного пакета необходимо использовать два протокола (как например AH и ESP), то требуется два SA.

политика безопасности

Политика безопасности хранится в SPD (База данных политики безопасности). SPD может указать для пакета данных одно из трех действий: отбросить пакет, не обрабатывать пакет с помощью IPSec, обработать пакет с помощью IPSec. В последнем случае SPD также указывает, какой SA необходимо использовать (если, конечно, подходящий SA уже был создан) или указывает, с какими параметрами должен быть создан новый SA.

SPD является очень гибким механизмом управления, который допускает очень хорошее управление обработкой каждого пакета. Пакеты классифицируются по большому числу полей, и SPD может проверять некоторые или все поля для того, чтобы определить соответствующее действие. Это может привести к тому, что весь трафик между двумя машинами будет передаваться при помощи одного SA, либо отдельные SA будут использоваться для каждого приложения, или даже для каждого TCP соединения.

протокол ISAKMP/Oakley

Протокол ISAKMP определяет общую структуру протоколов, которые используются для установления SA и для выполнения других функций управления ключами. ISAKMP поддерживает несколько Областей Интерпретации (DOI), одной из которых является IPSec-DOI. ISAKMP не определяет законченный протокол, а предоставляет "строительные блоки" для различных DOI и протоколов обмена ключами.

Протокол Oakley - это протокол определения ключа, использующий алгоритм замены ключа Диффи-Хеллмана. Протокол Oakley поддерживает идеальную прямую безопасность (Perfect Forward Secrecy, PFS). Наличие PFS означает невозможность расшифровки всего траффика при компрометации любого ключа в системе.

протокол IKE ipad = байт 0x36, повторенный B раз; Для вычисления HMAC от данных "text" необходимо выполнить следующую операцию: H(K XOR opad, H(K XOR ipad, text)) Из описания следует, что IKE использует для аутентификации сторон HASH величины. Отметим, что под HASH в данном случае подразумевается исключительно название Payload в ISAKMP, и это название не имеет ничего общего со своим содержимым. атаки на AH, ESP и IKE Как известно, это атака, от которой не существует полной защиты. Тем не менее, быстрая отбраковка плохих пакетов и отсутствие какой-либо внешней реакции на них (согласно RFC) позволяют более-менее хорошо справляться с этой атакой. В принципе, большинству (если не всем) известным сетевым атакам (sniffing, spoofing, hijacking и т.п.) AH и ESP при правильном их применении успешно противостоят. С IKE несколько сложнее. Протокол очень сложный, тяжел для анализа. Кроме того, в силу опечаток (в формуле вычисления HASH_R) при его написании и не совсем удачных решений (тот же HASH_R и HASH_I) он содержит несколько потенциальных "дыр" (в частности, в первой фазе не все Payload в сообщении аутентифицируются), впрочем, они не очень серьезные и ведут, максимум, к отказу в установлении соединения.От атак типа replay, spoofing, sniffing, hijacking IKE более-менее успешно защищается. С криптографией несколько сложнее, - она не вынесена, как в AH и ESP, отдельно, а реализована в самом протоколе. Тем не менее, при использовании стойких алгоритмов и примитивов (PRF), проблем быть не должно. В какой-то степени можно рассматривать как слабость IPsec то, что в качестве единственного обязательного к реализации криптоалгоритма в нынешних спецификациях указывается DES (это справедливо и для ESP, и для IKE), 56 бит ключа которого уже не считаются достаточными. Тем не менее, это чисто формальная слабость - сами спецификации являются алгоритмо-независимыми, и практически все известные вендоры давно реализовали 3DES (а некоторые уже и AES).Таким образом, при правильной реализации, наиболее "опасной" атакой остается Denial-Of-Service. оценка протокола IPSec IPSec

опирается на ряд технологических решений

и методов шифрования, но действие IPSec в

общем можно представить в виде следующих

главных шагов: Шаг

1.

Начало

процесса IPSec

.

Трафик, которому требуется шифрование

в соответствии с политикой защиты

IPSec, согласованной сторонами IPSec, начинает

IКЕ-процесс. Шаг

2.

Первая

фаза IKE

.

IKE-процесс выполняет аутентификацию

сторон IPSec и ведет переговоры о параметрах

ассоциаций защиты IKE, в результате чего

создается защищенный канал для ведения

переговоров о параметрах ассоциаций

защиты IPSec в ходе второй фазы IKE. Шаг

3.

Вторая

фаза IKE

.

IKE-процесс ведет переговоры о параметрах

ассоциации защиты IPSec и устанавливает

соответствующие ассоциации защиты

IPSec для устройств сообщающихся сторон. Шаг

4.

Передача

данных.

Происходит обмен данными между

сообщающимися сторонами IPSec, который

основывается на параметрах IPSec и ключах,

хранимых в базе данных ассоциаций

защиты. Шаг

5.

Завершение

работы туннеля IPSec

.

Ассоциации защиты IPSec завершают свою

работу либо в результате их удаления,

либо по причине превышения предельного

времени их существования. Существует

два режима работы IPSec:

транспортный и туннельный. В

транспортном режиме шифруется только

информативная часть IP-пакета.

Маршрутизация не затрагивается, так

как заголовок IP-пакета

не изменяется. Транспортный режим, как

правило, используется для установления

соединения между хостами. В

туннельном режиме IP-пакет

шифруется целиком. Для того, чтобы его

можно было передать по сети, он помещается

в другой IP-пакет.

Таким образом, получается защищенный

IP-туннель.

Туннельный режим может использоваться

для подключения удаленных компьютеров

к виртуальной частной сети или для

организации безопасной передачи данных

через открытые каналы связи (Internet)

между шлюзами для объединения разных

частей виртуальной частной сети. Согласование

преобразований IPSec

В

ходе работы протокола IKE ведутся

переговоры о преобразованиях IPSec

(алгоритмах защиты IPSec). Преобразования

IPSec и связанные с ними алгоритмы шифрования

являются следующими: Протокол

АН (Authentication Header - заголовок аутентификации).

Протокол зашиты, обеспечивающий

аутентификацию и (в качестве опции)

сервис выявления воспроизведения.

Протокол АН действует как цифровая

подпись и гарантирует, что данные в

пакете IP не будут несанкционированно

изменены. Протокол АН не обеспечивает

сервис шифрования и дешифрования

данных. Данный протокол может

использоваться или самостоятельно,

или совместно с протоколом ESP. Протокол

ESP (Encapsulating Security Payload -- включающий защиту

полезный груз).

Протокол защиты, обеспечивающий

конфиденциальность и защиту данных, а

также (в качестве опции) сервис

аутентификации и выявления воспроизведения.

Поддерживающие IPSec продукты Cisco используют

ESP для шифрования полезного груза

IP-пакетов. Протокол ESP может использоваться

самостоятельно или совместно с АН. Стандарт

DES (Data Encription Standard -- стандарт шифрования

данных).

Алгоритм шифрования и дешифрования

данных пакетов. Алгоритм DES используется

как в рамках IPSec, так и IKE. Для алгоритма

DES используется 56-битовый ключ, что

означает не только более высокое

потребление вычислительных ресурсов,

но и более надежное шифрование. Алгоритм

DES является симметричным алгоритмом

шифрования, для которого требуются

идентичные секретные ключи шифрования

в устройствах каждой из сообщающихся

сторон IPSec. Для создания симметричных

ключей применяется алгоритм Диффи-Хеллмана.

IKE и IPSec используют алгоритм DES для

шифрования сообщений. "Тройной"

DES (3DES).

Вариант DES, основанный на использовании

трех итераций стандартного DES с тремя

разными ключами, что практически

утраивает стойкость DES. Алгоритм 3DES

используется в рамках IPSec для шифрования

и дешифрования потока данных. Данный

алгоритм использует 168-битовый ключ,

что гарантирует высокую надежность

шифрования. IKE и IPSec используют алгоритм

3DES для шифрования сообщений. AES

(advanced encryption standard

).

Протокол AES использует алгоритм

шифрования Rine Dale4, который обеспечивает

существенно более надежное шифрование.

Многие криптографы считают, что AES

вообще невозможно взломать. Сейчас AES

является федеральным стандартом

обработки информации. Он определен как

алгоритм шифрования для использования

правительственными организациями США

для защиты важных, но несекретных

сведений. Проблема, связанная с AES,

состоит в том, что для его реализации

требуется большая вычислительная

мощность по сравнению с аналогичными

протоколами. При

преобразовании IPSec используется также

два стандартных алгоритма хэширования,

обеспечивающих аутентификацию данных. Алгоритм

MD5 (Message Digest 5).

Алгоритм хэширования, применяемый для

аутентификации пакетов данных. В

продуктах Cisco используется вычисляемый

с помощью MD5 код НМАС (Hashed Message Authentication

Code -- хэшированный код аутентичности

сообщения)- вариант кода аутентичности

сообщения, которому обеспечивается

дополнительная защита с помощью

хэширования. Хэширование представляет

собой процесс одностороннего (т.е.

необратимого) шифрования, в результате

которого для поступающего на вход

сообщения произвольной длины получается

вывод фиксированной длины. IKE, АН и ESP

используют MD5 для аутентификации данных. Алгоритм

SHA-1 (Secure Hash Algorithm-1 -- защищенный алгоритм

хэширования 1).

Алгоритм хэширования, используемый

для аутентификации пакетов данных. В

продуктах Cisco применяется вариант кода

НМАС, вычисляемый с помощью SHA-1. IKЕ, АН

и ESP используют SHA-1 для аутентификации

данных. В

рамках протокола IKE симметричные ключи

создаются с помощью алгоритма

Диффи-Хеллмана, использующего DES, 3DES,

MD5 и SHA. Протокол Диффи-Хеллмана является

криптографическим протоколом, основанным

на применении открытых ключей. Он

позволяет двум сторонам согласовать

общий секретный ключ, не имея достаточно

надежного канала связи. Общие секретные

ключи требуются для алгоритмов DES и

НМАС. Алгоритм Диффи-Хеллмана используется

в рамках IKE для создания сеансовых

ключей. Группы Diffie-Hellman (DH) – определяют

«силу» ключа шифрования, который

используется в процедуре обмена ключами.

Чем выше номер группы, тем «сильнее» и

безопаснее ключ. Однако следует учитывать

тот факт, что при увеличении номер группы

DH увеличивается «сила» и уровень

безопасности ключа, однако одновременно

увеличивается нагрузка на центральный

процессор, так как для генерации более

«сильного» ключа необходимо больше

времени и ресурсов. Устройства

WatchGuard поддерживают DH группы 1, 2 и 5: DH

group 1: 768-bit key DH

group 2: 1024-bit key DH

group 5: 1536-bit key Оба

устройства, которые обмениваются данными

через VPN должны использовать одну и ту

же группу DH. Группа DH, которая будет

использоваться устройствами, выбирается

во время IPSec Phase 1 процедуры. В конце шестидесятых годов американское агентство перспективных исследований в обороне DARPA приняло решение о создании

экспериментальной сети под названием ARPANet. В семидесятых годах ARPANet стала считаться действующей сетью США, и через эту

сеть можно было получить доступ к ведущим университетским и научным центрам США. В начале восьмидесятых годов началась стандартизация

языков программирования, а затем и протоколов взаимодействия сетей. Результатом этой работы стала разработка семиуровневой

модели сетевого взаимодействия ISO/OSI и семейства протоколов TCP/IP, которое стало основой для построения как локальных,

так и глобальных сетей. Базовые механизмы информационного обмена в сетях TCP/IP были в целом сформированы в начале восьмидесятых годов, и были

направлены прежде всего на обеспечение доставки пакетов данных между различными операционными системами с использованием разнородных

каналов связи. Несмотря на то, что идея создания сети ARPANet (впоследствии превратившейся в современный Интернет) принадлежала

правительственной оборонной организации, фактически сеть зародилась в исследовательском мире, и наследовала традиции открытости

академического сообщества. Ещё до коммерциализации Интернета (которая произошла в середине девяностых годов) многие авторитетные

исследователи отмечали проблемы, связанные с безопасностью стека протоколов TCP/IP. Основные концепции протоколов TCP/IP не

полностью удовлетворяют (а в ряде случаев и противоречат) современным представлениям о компьютерной безопасности. До недавнего времени сеть Интернет использовалась в основном для обработки информации по относительно простым протоколам:

электронная почта, передача файлов, удалённый доступ. Сегодня, благодаря широкому распространению технологий WWW, всё активнее

применяются средства распределённой обработки мультимедийной информации. Одновременно с этим растёт объём данных, обрабатываемых

в средах клиент/сервер и предназначенных для одновременного коллективного доступа большого числа абонентов. Разработано несколько

протоколов прикладного уровня, обеспечивающих информационную безопасность таких приложений, как электронная почта (PEM, PGP

и т.п.), WWW (Secure HTTP, SSL и т.п.), сетевое управление (SNMPv2 и т.п.). Однако наличие средств обеспечения безопасности

в базовых протоколах семейства TCP/IP позволит осуществлять информационный обмен между широким спектром различных приложений

и сервисных служб. В 1994 году Совет по архитектуре Интернет (IAB) выпустил отчет "Безопасность архитектуры Интернет". В этом документе

описывались основные области применения дополнительных средств безопасности в сети Интернет, а именно защита от несанкционированного

мониторинга, подмены пакетов и управления потоками данных. В числе первоочередных и наиболее важных защитных мер указывалась

необходимость разработки концепции и основных механизмов обеспечения целостности и конфиденциальности потоков данных. Поскольку

изменение базовых протоколов семейства TCP/IP вызвало бы полную перестройку сети Интернет, была поставлена задача обеспечения

безопасности информационного обмена в открытых телекоммуникационных сетях на базе существующих протоколов. Таким образом,

начала создаваться спецификация Secure IP, дополнительная по отношению к протоколам IPv4 и IPv6. IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке

IP-пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC. Спецификация IP Security (известная сегодня как IPsec) разрабатывается Рабочей

группой IP Security Protocol IETF . Первоначально IPsec включал в себя 3 алгоритмо-независимые базовые спецификации, опубликованные

в качестве RFC-документов "Архитектура безопасности IP", "Аутентифицирующий заголовок (AH)", "Инкапсуляция

зашифрованных данных (ESP)" (RFC1825, 1826 и 1827). Необходимо заметить, что в ноябре 1998 года Рабочая группа IP Security

Protocol предложила новые версии этих спецификаций, имеющие в настоящее время статус предварительных стандартов, это RFC2401

— RFC2412. Отметим, что RFC1825-27 на протяжении уже нескольких лет считаются устаревшими и реально не используются. Кроме

этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы MD5, SHA, DES. Рис. 1 – Архитектура IPSec.

Рабочая группа IP Security Protocol разрабатывает также и протоколы управления ключевой информацией. В задачу этой группы

входит разработка Internet Key Management Protocol (IKMP), протокола управления ключами прикладного уровня, не зависящего

от используемых протоколов обеспечения безопасности. В настоящее время рассматриваются концепции управления ключами с использованием

спецификации Internet Security Association and Key Management Protocol (ISAKMP) и протокола Oakley Key Determination Protocol.

Спецификация ISAKMP описывает механизмы согласования атрибутов используемых протоколов, в то время как протокол Oakley позволяет

устанавливать сессионные ключи на компьютеры сети Интернет. Ранее рассматривались также возможности использования механизмов

управления ключами протокола SKIP, однако сейчас такие возможности реально практически нигде не используются. Создаваемые

стандарты управления ключевой информацией, возможно, будут поддерживать Центры распределения ключей, аналогичные используемым

в системе Kerberos . Протоколами ключевого управления для IPSec на основе Kerberos сейчас занимается

относительно новая рабочая группа KINK (Kerberized Internet Negotiation of Keys). Гарантии целостности и конфиденциальности данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации

и шифрования соответственно. Последние, в свою очередь, основаны на предварительном согласовании сторонами информационного

обмена т.н. "контекста безопасности" – применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией

и их параметров. Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов

и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей. При этом результатом

согласования контекста безопасности является установление индекса параметров безопасности (SPI), представляющего собой указатель

на определенный элемент внутренней структуры стороны информационного обмена, описывающей возможные наборы параметров безопасности. По сути, IPSec, который станет составной частью IPv6, работает на третьем уровне, т. е. на сетевом уровне. В результате

передаваемые IP-пакеты будут защищены прозрачным для сетевых приложений и инфраструктуры образом. В отличие от SSL (Secure

Socket Layer), который работает на четвертом (т. е. транспортном) уровне и теснее связан с более высокими уровнями модели

OSI, IPSec призван обеспечить низкоуровневую защиту. К IP-данным, готовым к передаче по виртуальной частной сети, IPSec добавляет заголовок для идентификации защищенных пакетов.

Перед передачей по Internet эти пакеты инкапсулируются в другие IP-пакеты. IPSec поддерживает несколько типов шифрования,

в том числе Data Encryption Standard (DES) и Message Digest 5 (MD5). Чтобы установить защищенное соединение, оба участника сеанса должны иметь возможность быстро согласовать параметры защиты,

такие как алгоритмы аутентификации и ключи. IPSec поддерживает два типа схем управления ключами, с помощью которых участники

могут согласовать параметры сеанса. Эта двойная поддержка в свое время вызвала определенные трения в IETF Working Group. С текущей версией IP, IPv4, могут быть использованы или Internet Secure Association Key Management Protocol (ISAKMP), или

Simple Key Management for Internet Protocol. С новой версией IP, IPv6, придется использовать ISAKMP, известный сейчас как

IKE, хотя не исключается возможность использования SKIP. Однако, следует иметь в виду, что SKIP уже давно не рассматривается

как кандидат управления ключами, и был исключён из списка возможных кандидатов ещё в 1997 г. Аутентифицирующий заголовок (AH) является обычным опциональным заголовком и, как правило, располагается между основным

заголовком пакета IP и полем данных. Наличие AH никак не влияет на процесс передачи информации транспортного и более высокого

уровней. Основным и единственным назначением AH является обеспечение защиты от атак, связанных с несанкционированным изменением

содержимого пакета, и в том числе от подмены исходного адреса сетевого уровня. Протоколы более высокого уровня должны быть

модифицированы в целях осуществления проверки аутентичности полученных данных. Формат AH достаточно прост и состоит из 96-битового заголовка и данных переменной длины, состоящих из 32-битовых слов.

Названия полей достаточно ясно отражают их содержимое: Next Header указывает на следующий заголовок, Payload Len представляет

длину пакета, SPI является указателем на контекст безопасности и Sequence Number Field содержит последовательный номер пакета. Последовательный номер пакета был введен в AH в 1997 году в ходе процесса пересмотра спецификации IPsec. Значение этого

поля формируется отправителем и служит для защиты от атак, связанных с повторным использованием данных процесса аутентификации.

Поскольку сеть Интернет не гарантирует порядок доставки пакетов, получатель должен хранить информацию о максимальном последовательном

номере пакета, прошедшего успешную аутентификацию, и о получении некоторого числа пакетов, содержащих предыдущие последовательные

номера (обычно это число равно 64). В отличие от алгоритмов вычисления контрольной суммы, применяемых в протоколах передачи информации по коммутируемым линиям

связи или по каналам локальных сетей и ориентированных на исправление случайных ошибок среды передачи, механизмы обеспечения

целостности данных в открытых телекоммуникационных сетях должны иметь средства защиты от внесения целенаправленных изменений.

Одним из таких механизмов является специальное применение алгоритма MD5: в процессе формирования AH последовательно вычисляется

хэш-функция от объединения самого пакета и некоторого предварительно согласованного ключа, а затем от объединения полученного

результата и преобразованного ключа. Данный механизм применяется по умолчанию в целях обеспечения всех реализаций IPv6, по

крайней мере, одним общим алгоритмом, не подверженным экспортным ограничениям. В случае использования инкапсуляции зашифрованных данных заголовок ESP является последним в ряду опциональных заголовков,

"видимых" в пакете. Поскольку основной целью ESP является обеспечение конфиденциальности данных, разные виды информации

могут требовать применения существенно различных алгоритмов шифрования. Следовательно, формат ESP может претерпевать значительные

изменения в зависимости от используемых криптографических алгоритмов. Тем не менее, можно выделить следующие обязательные

поля: SPI, указывающее на контекст безопасности и Sequence Number Field, содержащее последовательный номер пакета. Поле "ESP

Authentication Data" (контрольная сумма), не является обязательным в заголовке ESP. Получатель пакета ESP расшифровывает

ESP заголовок и использует параметры и данные применяемого алгоритма шифрования для декодирования информации транспортного

уровня. Различают два режима применения ESP и AH (а также их комбинации) — транспортный и туннельный. Транспортный режим используется для шифрования поля данных IP пакета, содержащего протоколы транспортного уровня (TCP,

UDP, ICMP), которое, в свою очередь, содержит информацию прикладных служб. Примером применения транспортного режима является

передача электронной почты. Все промежуточные узлы на маршруте пакета от отправителя к получателю используют только открытую

информацию сетевого уровня и, возможно, некоторые опциональные заголовки пакета (в IPv6). Недостатком транспортного режима

является отсутствие механизмов скрытия конкретных отправителя и получателя пакета, а также возможность проведения анализа

трафика. Результатом такого анализа может стать информация об объемах и направлениях передачи информации, области интересов

абонентов, расположение руководителей. Туннельный режим предполагает шифрование всего пакета, включая заголовок сетевого уровня. Туннельный режим применяется

в случае необходимости скрытия информационного обмена организации с внешним миром. При этом, адресные поля заголовка сетевого

уровня пакета, использующего туннельный режим, заполняются межсетевым экраном организации и не содержат информации о конкретном

отправителе пакета. При передаче информации из внешнего мира в локальную сеть организации в качестве адреса назначения используется

сетевой адрес межсетевого экрана. После расшифровки межсетевым экраном начального заголовка сетевого уровня пакет направляется

получателю. Security Association (SA) — это соединение, которое предоставляет службы обеспечения безопасности трафика, который передаётся

через него. Два компьютера на каждой стороне SA хранят режим, протокол, алгоритмы и ключи, используемые в SA. Каждый SA используется

только в одном направлении. Для двунаправленной связи требуется два SA. Каждый SA реализует один режим и протокол; таким образом,

если для одного пакета необходимо использовать два протокола (как например AH и ESP), то требуется два SA. Политика безопасности хранится в SPD (База данных политики безопасности). SPD может указать для пакета данных одно из трёх

действий: отбросить пакет, не обрабатывать пакет с помощью IPSec, обработать пакет с помощью IPSec. В последнем случае SPD

также указывает, какой SA необходимо использовать (если, конечно, подходящий SA уже был создан) или указывает, с какими параметрами

должен быть создан новый SA. SPD является очень гибким механизмом управления, который допускает очень хорошее управление обработкой каждого пакета.

Пакеты классифицируются по большому числу полей, и SPD может проверять некоторые или все поля для того, чтобы определить соответствующее

действие. Это может привести к тому, что весь трафик между двумя машинами будет передаваться при помощи одного SA, либо отдельные

SA будут использоваться для каждого приложения, или даже для каждого TCP соединения. Протокол ISAKMP определяет общую структуру протоколов, которые используются для установления SA и для выполнения других

функций управления ключами. ISAKMP поддерживает несколько Областей Интерпретации (DOI), одной из которых является IPSec-DOI.

ISAKMP не определяет законченный протокол, а предоставляет "строительные блоки" для различных DOI и протоколов обмена

ключами. Протокол Oakley — это протокол определения ключа, использующий алгоритм замены ключа Диффи-Хеллмана. Протокол Oakley поддерживает

идеальную прямую безопасность (Perfect Forward Secrecy — PFS). Наличие PFS означает невозможность расшифровки всего траффика

при компрометации любого ключа в системе. IKE — протокол обмена ключами по умолчанию для ISAKMP, на данный момент являющийся единственным. IKE находится на вершине

ISAKMP и выполняет, собственно, установление как ISAKMP SA, так и IPSec SA. IKE поддерживает набор различных примитивных функций

для использования в протоколах. Среди них можно выделить хэш-функцию и псевдослучайную функцию (PRF). Хэш-функция — это функция, устойчивая к коллизиям. Под устойчивостью к коллизиям понимается тот факт, что невозможно найти

два разных сообщения m 1

и m 2

, таких, что H(m 1)

=H(m 2)

,

где H

— хэш функция. Что касается псеводслучайных функций, то в настоящее время вместо специальных PRF используется хэш функция в конструкции

HMAC (HMAC — механизм аутентификации сообщений с использованием хэш функций). Для определения HMAC нам понадобится криптографическая

хэш функция (обозначим её как H) и секретный ключ K. Мы предполагаем, что H является хэш функцией, где данные хэшируются с

помощью процедуры сжатия, последовательно применяемой к последовательности блоков данных. Мы обозначим за B длину таких блоков

в байтах, а длину блоков, полученных в результате хэширования — как L (L Ipad = байт 0x36, повторённый B раз; Для вычисления HMAC от данных "text" необходимо выполнить следующую операцию: H(K XOR opad, H(K XOR ipad, text)) Из описания следует, что IKE использует для аутентификации сторон HASH величины. Отметим, что под HASH в данном случае подразумевается

исключительно название Payload в ISAKMP, и это название не имеет ничего общего со своим содержимым. Все виды атак на компоненты IPSec можно разделить на следующие группы: атаки, эксплуатирующие конечность ресурсов системы

(типичный пример — атака "Отказ в обслуживании", Denial-of-service или DOS-атака), атаки, использующие особенности

и ошибки конкретной реализации IPSec и, наконец, атаки, основанные на слабостях самих протоколов. AH и ESP. Чисто криптографические

атаки можно не рассматривать — оба протокола определяют понятие "трансформ", куда скрывают всю криптографию. Если

используемый криптоалгоритм стоек, а определенный с ним трансформ не вносит дополнительных слабостей (это не всегда так, поэтому

правильнее рассматривать стойкость всей системы — Протокол-Трансформ-Алгоритм), то с этой стороны все нормально. Что остается?

Replay Attack — нивелируется за счет использования Sequence Number (в одном единственном случае это не работает — при использовании

ESP без аутентификации и без AH). Далее, порядок выполнения действий (сначала шифрация, потом аутентификация) гарантирует

быструю отбраковку "плохих" пакетов (более того, согласно последним исследованиям в мире криптографии, именно такой

порядок действий наиболее безопасен, обратный порядок в некоторых, правда очень частных случаях, может привести к потенциальным

дырам в безопасности; к счастью, ни SSL, ни IKE, ни другие распространенные протоколы с порядком действий "сначала аутентифицировать,

потом зашифровать", к этим частным случаям не относятся, и, стало быть, этих дыр не имеют). Остается Denial-Of-Service

атака. Как известно, это атака, от которой не существует полной защиты. Тем не менее, быстрая отбраковка плохих пакетов и

отсутствие какой-либо внешней реакции на них (согласно RFC) позволяют более-менее хорошо справляться с этой атакой. В принципе,

большинству (если не всем) известным сетевым атакам (sniffing, spoofing, hijacking и т.п.) AH и ESP при правильном их применении

успешно противостоят. С IKE несколько сложнее. Протокол очень сложный, тяжел для анализа. Кроме того, в силу опечаток (в формуле

вычисления HASH_R) при его написании и не совсем удачных решений (тот же HASH_R и HASH_I) он содержит несколько потенциальных

"дыр" (в частности, в первой фазе не все Payload в сообщении аутентифицируются), впрочем, они не очень серьезные и

ведут, максимум, к отказу в установлении соединения.От атак типа replay, spoofing, sniffing, hijacking IKE более-менее успешно

защищается. С криптографией несколько сложнее, — она не вынесена, как в AH и ESP, отдельно, а реализована в самом протоколе.

Тем не менее, при использовании стойких алгоритмов и примитивов (PRF), проблем быть не должно. В какой-то степени можно рассматривать

как слабость IPsec то, что в качестве единственного обязательного к реализации криптоалгоритма в нынешних спецификациях указывается

DES (это справедливо и для ESP, и для IKE), 56 бит ключа которого уже не считаются достаточными. Тем не менее, это чисто формальная

слабость — сами спецификации являются алгоритмо-независимыми, и практически все известные вендоры давно реализовали 3DES (а

некоторые уже и AES).Таким образом, при правильной реализации, наиболее "опасной" атакой остается Denial-Of-Service. Протокол IPSec получил неоднозначную оценку со стороны специалистов. С одной стороны, отмечается, что протокол IPSec является

лучшим среди всех других протоколов защиты передаваемых по сети данных, разработанных ранее (включая разработанный Microsoft

PPTP). По мнению другой стороны, присутствует чрезмерная сложность и избыточность протокола. Так, Niels Ferguson и Bruce Schneier

в своей работе "A Cryptographic Evaluation of IPsec" отмечают,

что они обнаружили серьёзные проблемы безопасности практически во всех главных компонентах IPsec. Эти авторы также отмечают,

что набор протоколов требует серьёзной доработки для того, чтобы он обеспечивал хороший уровень безопасности. В работе приведено

описание ряда атак, использующих как слабости общей схемы обработки данных, так и слабости криптографических алгоритмов. В этой статье мы рассмотрели некоторые основные моменты, касающиеся протокола сетевой безопасности IPsec. Не лишним будет

отметить, что протокол IPsec доминирует в большинстве реализаций виртуальных частных сетей. В настоящее время на рынке представлены

как программные реализации (например, протокол реализован в операционной системе Windows2000 компании Microsoft),

так и программно-аппаратные реализации IPsec — это решения

Cisco , Nokia . Несмотря на большое число различных решений, все они

довольно хорошо совместимы друг с другом. В заключение статьи приводится таблица, в которой производится сравнение IPSec и

широко распространённого сейчас SSL. Вконтакте Одноклассники Перед тем как приступить к подробному ознакомлению с протоколом IPsec и его настройкой, следует выявить его возможности и преимущества перед другими доступными протоколами защиты данных. IPsec существует в виде расширения протокола IPv4 и является неотъемлемой частью IPv6. Рассматриваемый протокол обеспечивает безопасность IP-уровня сети (3 уровень в модели ISO/OSI, рис. 1), что позволяет обеспечить высокий уровень защиты, прозрачный для большинства приложений, служб и протоколов верхнего уровня, использующих в качестве транспорта протокол IP. IPSec не требует внесения изменений в существующие приложения или операционные системы. Рис. 1, Модель ISO/OSI.

Внедрение безопасности на данном уровне обеспечивает защиту для всех протоколов семейства TCP/IP, начиная с уровня IP, таких как TCP, UDP, ICMP, а также множества других. Другие службы безопасности, работающие выше третьего уровня, например протокол SSL (Secure Sockets Layer), защищают лишь конкретный прикладной сокет. Для защиты всех устанавливаемых соединений подобные протоколы требуют изменения всех служб и приложений для обеспечения ими поддержки, протокола, в то время как службы, действующие ниже третьего уровня, такие как аппаратное шифрование уровня связи, в состоянии защитить лишь конкретную связь, но не все связи на пути следования данных, что делает их применение в условиях интернет нецелесообразным. Использование протокола IPsec наиболее целесообразно для обеспечения безопасной связи между компьютерами либо сетями через другую масштабную сеть, безопасность которой невозможно контролировать. Одним из важных преимуществ протокола IPsec также является невысокая стоимость внедрения, так как в большинстве случаев не требуется установки нового оборудования или замены старого, а также то, что протокол является стандартным и открытым, и поставляется практически со всеми современными операционными системами. Одним из важных преимуществ протокола является дешевизна его использования. Он позволяет обезопасить данные и обеспечить проверку подлинности пользователей и данных в ранее незащищенной сети без дополнительных затрат на сетевое оборудование, так как сохраняется совместимость со всем ранее выпущенным оборудованием. Протокол IPsec обеспечивает высокий настраиваемый уровень безопасности с помощью служб, основанных на криптографии (хеширование

– для защиты от повторений, обеспечения целостности данных и проверки их подлинности, и непосредственно шифрование,

обеспечивающее конфиденциальность данных). Субпротоколы AH (Authentication Header) и ESP (Encapsulating Security Payload) могут использоваться как совместно для обеспечения наибольшего уровня безопасности, так и независимо друг от друга. Работа протокола возможна в двух режимах - транспортном и туннельном, обеспечивающих различный уровень безопасности и применимые в различных условиях. Транспортный режим

имеет целью обезопасить соединения между конкретными компьютерами, как правило объединенных единой (локальной) сетью. При использовании транспортного режима обеспечивается защита полезных данных IP (например сегментов TCP), при этом IP-заголовок защищается от изменения, оставаясь доступным для чтения. В транспортном режиме протоколы AH и ESP имеют следующие функции и возможности: протокол AH

обеспечивает проверку подлинности и целостность данных, а также отсутствие повторов (как заголовка IP, так и полезных данных), то есть защищает данные от целенаправленных изменений. При этом данные не шифруются, и остаются доступными для чтения. AH подписывает пакеты используя алгоритмы хеширования с ключами (MD5, а в более современных реализациях SHA1), при этом заголовок AH помещается между заголовком IP и полезными данными (как показано на рисунке 2). В заголовке AH подписывается весь IP-пакет, за исключением полей, подлежащих изменению в процессе передачи по сети (рисунок 3). Заголовок AH всегда расположен перед любыми другими заголовками, используемыми в Ipsec. Рис. 2, Размещение заголовка АН

Рис. 3, Охват AH (транспортный режим)

протокол ESP

в транспортном режиме обеспечивает конфиденциальность полезных данных IP, но не заголовка IP. Кроме шифрования полезных данных IP, ESP обеспечивает проверку подлинности и целостности пакета, а точнее заголовка ESP, полезных данных IP и трейлера ESP (но не заголовка IP). Значение проверки целостности хранится в поле «трейлер проверки подлинности ESP». Заголовок ESP размещается перед полезными данными IP, а трейлер ESP и трейлер проверки подлинности ESP помещаются за полезными данными IP (рисунок 5). Рис. 4, Размещение заголовка и трейлеров ESP

Рис. 5, Охват ESP (транспортный режим)

Туннельный режим

используется преимущественно совместно с VPN-туннелями, что позволяет защитить связь между двумя географически удаленными сетями, объединенными посредством сети интернет. Рассматриваемый режим обеспечивает защиту всего пакета IP, рассматривая его как полезные данные AH или ESP. При использовании этого режима весь пакет IP инкапсулируется в заголовок AH или ESP и дополнительный заголовок IP. IP-адреса внешнего заголовка IP указывают конечные точки туннеля, а IP-адреса инкапсулированного заголовка IP указывают исходную точку и точку назначения пакета. Благодаря этому обеспечивается защита всего IP-пакета, включая заголовок IP. AH в режиме туннеля подписывает пакет для сохранения целостности и инкапсулирует его в заголовки IP и AH (рисунок 6), при этом данные остаются доступными для чтения. Рис. 6, Охват AH (туннельный режим)

ESP в туннельном режиме помещает исходный пакет целиком между заголовком ESP и трейлером проверки подлинности ESP, включая заголовок IP, и шифрует эти данные, создавая новый заголовок IP, как и AH, в котором в качестве адресов отправителя и получателя указываются IP адреса серверов туннеля (рисунок 7). Сервер туннеля на другой стороне расшифровывает пакет и, отбросив туннельный IP-заголовок и заголовки ESP, передает пакет получателю в своей интрасети. Весь процесс происходит совершенно прозрачно для конечных рабочих станций. Рис. 7, Охват ESP (туннельный режим)

Туннельный режим протокола IPsec используется в тех случаях, когда требуется защитить данные (в том числе заголовки IP), передаваемые через общедоступную сеть. Примерами могут служить связи между удаленными подразделениями компании. Транспортный же режим служит для защиты данных преимущественно внутри одной сети, безопасность которой не может быть надежно обеспечена другими способами без значительных затрат, либо когда требуется высокий уровень безопасности, что достигается совместным использованием различных протоколов. В качестве примеров можно назвать беспроводные сети, а также кабельные сети, покрывающие большие территории. В зависимости от требуемого уровня безопасности, возможны различные конфигурации работы протокола IPsec. Например если требуется обеспечить лишь аутентификацию пользователей и проверку целостности и подлинности данных, то можно ограничится использованием AH, что существенно не повлияет на производительность сети и отдельных рабочих станций, даже при применении наиболее стойких алгоритмов хеш-функций, как будет показано ниже. В случае если передаваемые данные требуют их шифрования, то используется протокол ESP, что, в зависимости от применяемых криптографических алгоритмов и скорости передачи данных, может значительно сказаться на производительности рабочих станций, которые выполняют функции конечных точек туннеля или участвуют в сети, где применяется транспортный режим IPsec.. Настройка

Описание настройки VPN-туннелей, как и рассмотрение их свойств и возможностей, выходит за рамки данной статьи, поэтому ограничимся описанием процесса настройки транспортного режима IPsec. В Windows XP настройка IPsec выполняется посредством оснастки «Локальные параметры безопасности», запуск которой возможен из меню «Администрирование», «Панели управления», либо через команду «Выполнить» «secpol.msc». Возможно использование созданных по умолчанию политик, либо создание новой. Для создания политики безопасности IP необходимо выделить из списка пункт «Политики безопасности IP» и в меню «Действие» выбрать «Создать политику безопасности IP». Рис. 8, Создание политики безопасности IP

Откроется «Мастер политики IP-безопасности». Для продолжения следует нажать «Далее». В следующем окне нужно ввести имя новой политики, и нажать «Далее». Рис. 9, Имя политики IP

В следующем окне «Мастер» предложит принять решение использовать ли правило по умолчанию. Использование этого правила можно отменить и после создания политики, если возникнет такая необходимость. Рис. 10, Правило по умолчанию

После этого «Мастер» предлагает выбрать способ проверки подлинности пользователя. IPsec поддерживает следующие способы: посредством протокола Kerberos (стандартный протокол аутентификации в доменах Windows 2000 и Windows 2003), с помощью сертификата пользователя, либо на основании строки защиты («пароля»). Если в вашей сети нет контроллеров домена и пользователи сети не обладают действительными сертификатами, остается только выбрать строку посложнее и держать ее в строгой тайне. Строка защиты на самом деле может состоять из нескольких строк. Рис. 11, Выбор способа аутентификации

Создание политики практически закончено. Изменить свойства можно немедленно по завершении работы мастера (окно свойств откроется автоматически), либо позже, выделив нужную политику и выбрав из контекстного меня пункт «Свойства». Рис. 12, Завершение создания политики

Теперь пришло время изменить свойства политики так, чтобы они удовлетворяли потребностям, а значит предстоит создать правила безопасности IP, фильтр и правила фильтра. Для создания правила безопасности необходимо открыть свойства созданной политики безопасности IP и на вкладке «Правила» нажать кнопку «Добавить», предварительно сняв флажок «Использовать мастер», как показано на рисунке 13. Рис.13, Создание правила безопасности IP

На закладке «Параметры туннеля» не следует что-либо изменять если Вы не настраиваете IPsec в туннельном режиме. На закладке «Тип подключения» есть возможность выбрать для каких сетевых подключений будет применяться создаваемое правило – для всех подключений, только для локальных подключений или только для удаленных. Таким образом предусмотрена возможность создания различных правил для сетевых подключений с различной скоростью передачи данных, что позволяет для более медленных и, как правило, менее защищенных удаленных подключений установить другие параметры как аутентификации, так и проверки целостности и шифрования. Рис. 14, Тип подключения

На закладке «Методы проверки подлинности» есть возможность добавить несколько методов проверки и изменить порядок их предпочтения, что позволяет более гибко настроить правило для связи с различными узлами, поддерживающими различные способы аутентификации. Рис. 15, Методы проверки подлинности

После выбора типа подключений и методов проверки подлинности следует выбрать список фильтров IP и действие фильтра, либо создать новые. Для выбора либо создания фильтров IP следует перейти на закладку «Список фильтров IP»(рисунок 16). По умолчанию созданы следующие фильтры: Полный IP-трафик, который применяется ко всему IP-трафику, независимо от используемого протокола более высокого уровня; Полный ICMP-трафик, который применяется соотвественно ко всему ICMP-трафику. Рис. 16, Список фильтров IP.

Для создания нового фильтра следует нажать кнопку «Добавить», после чего откроется окно «Список фильтров IP», где, после ввода имени списка фильтров и снятия галочки «Использовать мастер», следует нажать кнопку «Добавить»(рисунок 17). Рис. 17, Создание списка фильтров IP.

Откроется окно «Свойства: Фильтр» (рисунок 18), где следует указать адреса источника и получателя пакетов, к которым будет применяться фильтр, а также, при необходимости, протокол и порты источника и получателя. Рис. 18, Параметры нового списка фильтров IP

После выбора или создания списков фильтров, необходимо определить действие фильтра. Это можно сделать на закладке «Действие фильтра». Созданные по умолчанию действия: Разрешить, которое разрешает прохождение небезопасных пакетов (без использования IPsec), Требуется безопасность, что определяет разрыв связи с клиентами, не поддерживающими IPsec, а с клиентами, поддерживающими IPsec будет производиться обмен данными с применение проверки целостности ESP, но без AH и без шифрования данных. Последнее предустановленное действие – Запрос безопасности – предусматривает требование от клиентов безопасной связи, но при невыполнении этих требований небезопасная связь прервана не будет. Рис. 19, Действия фильтра

Создать новое действие можно нажав на кнопку «Добавить», предварительно сняв флажок «Использовать мастер» (рисунок 19). На вкладке «Методы безопасности» открывшегося окна «Свойства: создание действия фильтра», следует указать нужно ли разрешить прохождение данных, заблокировать их либо согласовать безопасность(рисунок 20). Рис. 20, Пустой список возможных действий фильтра

Если выбран пункт согласовать безопасность, можно добавить методы безопасности и изменить порядок их предпочтения. При добавлении методов безопасности следует выбрать, будет ли использоваться AH, ESP, либо настроить безопасность вручную, выбрав пункт «Настраиваемая безопасность». Только таким образом можно задействовать и AH и ESP. В параметрах настраиваемой безопасности устанавливаются требуемые протоколы (AH и ESP)(рисунок 21). Рис. 21, Создание действия фильтра

Здесь также предоставлена возможность вручную выбрать алгоритмы проверки целостности и шифрования, а таже параметры смены ключей сеанса. По умолчания ключи изменяются каждый час либо через каждые 100Mb переданной информации (рисунок 22). Рис. 22, Параметры особого метода безопасности

После выбора действий фильтров настройку политики безопасности IP можно считать завершенной. Если настройка производилась в Windows XP, как в этом примере, для транспортного режима IPsec, то такую же операцию следует произвести на каждом компьютере. Средства автоматизации в Windows Server позволяют централизовано развернуть политику IP на всех рабочих станциях домена. Вне домена автоматизация возможна лишь отчасти посредством сценариев командной строки (с помощью программы ipseccmd). Тестирование

Тестирование производительности протокола IPsec имеет целью выявить уровень нагрузки на центральный процессор при передаче данных по сети с использованием различных криптографических алгоритмов. Тестирование производилось на компьютерах следующей конфигурации: Компьютер 1 Компьютер 2 Процессор AMD Athlon 64 3000+ Socket 754 AMD Athlon XP 1700+ Socket А Материнская плата 2*512 Mb Samsung PC 3200 256 Mb Samsung PC 2700 Жесткий диск Seagate ST3160023A Seagate ST380011A Сетевой адаптер Между двумя копьютерами передавался файл обьемом 701 Мб, с различными настройками IPsec, а также без использования рассматриваемого протокола. К сожалению, не было найдено более точных способов измерения загруженности процессора и времени передачи файла, чем часы и диспетчер задач Windows, поэтому, возможна некоторая погрешность в измерениях. Без использования IPsec, файл был передан за 86 с. При этом загруженность процессоров на обоих компьютерах была не высока, как показано на рисунках 23 и 24, а средняя скорость передачи данных достигла 65,21 Мбит/с.

IKE - протокол обмена ключами по умолчанию для ISAKMP, на данный момент являющийся единственным. IKE находится на вершине ISAKMP и выполняет, собственно, установление как ISAKMP SA, так и IPSec SA. IKE поддерживает набор различных примитивных функций для использования в протоколах. Среди них можно выделить хэш-функцию и псевдослучайную функцию (PRF).

Хэш-функция - это функция, устойчивая к коллизиям. Под устойчивостью к коллизиям понимается тот факт, что невозможно найти два разных сообщения m1 и m2, таких, что H(m1)=H(m2), где H - хэш функция.

Что касается псеводслучайных функций, то в настоящее время вместо специальных PRF используется хэш функция в конструкции HMAC (HMAC - механизм аутентификации сообщений с использованием хэш функций). Для определения HMAC нам понадобится криптографическая хэш функция (обозначим ее как H) и секретный ключ K. Мы предполагаем, что H является хэш функцией, где данные хэшируются с помощью процедуры сжатия, последовательно применяемой к последовательности блоков данных. Мы обозначим за B длину таких блоков в байтах, а длину блоков, полученных в результате хэширования - как L (L

opad = байт 0x5C, повторенный B раз.

Все виды атак на компоненты IPSec можно разделить на следующие группы: атаки, эксплуатирующие конечность ресурсов системы (типичный пример - атака "Отказ в обслуживании", Denial-of-service или DOS-атака), атаки, использующие особенности и ошибки конкретной реализации IPSec и, наконец, атаки, основанные на слабостях самих протоколов AH и ESP. Чисто криптографические атаки можно не рассматривать - оба протокола определяют понятие "трансформ", куда скрывают всю криптографию. Если используемый криптоалгоритм стоек, а определенный с ним трансформ не вносит дополнительных слабостей (это не всегда так, поэтому правильнее рассматривать стойкость всей системы - Протокол-Трансформ-Алгоритм), то с этой стороны все нормально. Что остается? Replay Attack - нивелируется за счет использования Sequence Number (в одном единственном случае это не работает - при использовании ESP без аутентификации и без AH). Далее, порядок выполнения действий (сначала шифрация, потом аутентификация) гарантирует быструю отбраковку "плохих" пакетов (более того, согласно последним исследованиям в мире криптографии, именно такой порядок действий наиболее безопасен, обратный порядок в некоторых, правда очень частных случаях, может привести к потенциальным дырам в безопасности; к счастью, ни SSL, ни IKE, ни другие распространенные протоколы с порядком действий "сначала аутентифицировать, потом зашифровать", к этим частным случаям не относятся, и, стало быть, этих дыр не имеют). Остается Denial-Of-Service атака.

Протокол IPSec получил неоднозначную оценку со стороны специалистов. С одной стороны, отмечается, что протокол IPSec является лучшим среди всех других протоколов защиты передаваемых по сети данных, разработанных ранее (включая разработанный Microsoft PPTP). По мнению другой стороны, присутствует чрезмерная сложность и избыточность протокола. Так, Niels Ferguson и Bruce Schneier в своей работе "A Cryptographic Evaluation of IPsec" отмечают, что они обнаружили серьезные проблемы безопасности практически во всех главных компонентах IPsec. Эти авторы также отмечают, что набор протоколов требует серьезной доработки для того, чтобы он обеспечивал хороший уровень безопасности.Режимы работы ipSec

Краткая историческая справка появления протокола

Архитектура IPSec

Рис. 2 — Модель OSI/ISO.

Заголовок AH

Рис. 3 — Формат заголовка AH.

Заголовок ESP

Рис. 4 — Формат заголовка ESP.

Транспортный режим

Туннельный режим

Security Associations

Политика безопасности

ISAKMP/Oakley

IKE

opad = байт 0x5C, повторённый B раз.Атаки на AH, ESP и IKE.

Оценка протокола

Заключение

Особенности

IPSec

SSL

Аппаратная независимость

Да

Да

Код

Не требуется изменений для приложений. Может потребовать доступ к исходному коду стека TCP/IP.

Требуются изменения в приложениях. Могут потребоваться новые DLL или доступ к исходному коду приложений.

Защита

IP пакет целиком. Включает защиту для протоколов высших уровней.

Только уровень приложений.

Фильтрация пакетов

Основана на аутентифицированных заголовках, адресах отправителя и получателя, и т.п. Простая и дешёвая. Подходит для роутеров.

Основана на содержимом и семантике высокого уровня. Более интеллектуальная и более сложная.

Производительность

Меньшее число переключений контекста и перемещения данных.

Большее число переключений контекста и перемещения данных. Большие блоки данных могут ускорить криптографические операции

и обеспечить лучшее сжатие.

Платформы

Любые системы, включая роутеры

В основном, конечные системы (клиенты/серверы), также firewalls.

Firewall/VPN

Весь трафик защищён.

Защищён только трафик уровня приложений. ICMP, RSVP, QoS и т.п. могут быть незащищены.

Прозрачность

Для пользователей и приложений.

Только для пользователей.

Текущий статус

Появляющийся стандарт.

Широко используется WWW браузерами, также используется некоторыми другими продуктами.

Ссылки

Благодарности

После этого IPsec был настроен описанным выше образом для обеспечения целостности передаваемых данных (субпротокол AH с использованием SHA-1).

Время передачи данных возросло незначительно, до 91 с, а скорость незначительно упала, до 61,63 Мбит/с. При этом загрузка процессоров выросла не на много и изображена на рисунках 25 и 26.

Следующий тестовый вариант настройки IPsec был таким: ESP без использования AH, с шифрованием при помощи DES и хешированием MD5. Значительных изменений в производительности в этой конфигурации по сравнению с предыдущими замечено не было.

Файл передан за 93 с, скорость передачи составила 60,3 Мбит/с. Загрузка процессоров показана соответственно на рисунках 27 и 28. Следует заметить, что DES является устаревшим алгоритмом и не рекомендуется к использованию там, где защищаемые данные действительно имею большую ценность. В то же время стойкость этого алгоритма может быть значительно улучшена благодаря более частой смене ключа.

При использовании более стойкого 3DES вместо DES в той же конфигурации (MD5), скорость передачи упала более чем в два раза, и составила 29,99 Мбит/с, а время соответственно 187 с. Графики загруженности процессоров практически не изменились (рисунки 29 и 30).

При использовании ESP с 3DES и SHA1 время передачи выросло на 1с (до 188), а скорость упала до 29,83 Мбит/с. Приводить графики загруженности процессора нет смысла – они такие же как на рисунках 29 и 30.

Используя совместно с ESP протокол AH в наиболее безопасной, а значит и наиболее ресурсоемкой конфигурации, доступной в Windows XP, получены следующие результаты: время передачи увеличилось до 212 с, скорость упала до 26,45 Мбит/с.

Диаграмма 1, Время передачи файла и скорость в зависимости от используемых криптографических алгоритмов

Как видно из результатов тестирования (диаграмма 1), ресурсоемкость IPsec невысока при использовании только лишь AH и при применении ESP с DES. В случае же использования 3DES производительность резко падает, но при низких скоростях передачи данных производительности даже устаревших процессоров будет достаточно. Там же, где требуется высокая скорость передачи данных, может оказаться достаточным использование DES с частой сменой ключа. Характерно, что загрузка двух процессоров различного класса не слишком отличалась.