Определение топологии сети на уровнях L2, L3 OSI. Каналы связи L2 и L3 VPN - Отличия физических и виртуальных каналов разного уровня План подключения оборудования по портам

Многие задавались вопросом, что такое L2-VPN, как он работает и зачем он нужен. L2-VPN это сервис виртуальной частной сети (англ. Virtual Private Network - виртуальная частная сеть), предоставляемый операторами связи по типу точка-точка. Сеть провайдера для клиента в данной услуге абсолютно прозрачна.

Где это может понадобиться?

Допустим, вы частный предприниматель, у вас есть офис в г. Урюпинск и г. Воронеж. Вы хотите объединить 2 сети в 1 большую локальную сеть. С точки зрения вас (клиента) данная услуга будет выглядеть так, как показано на рисунке 1.

Т.е. как подключение к одному большому L2-коммутатору. В случае необходимости вы можете самостоятельно устанавливать в своем vpn канале дополнительные сервисы сетевой защиты, шифрования, аутентификации, например IPSec-туннель и т.д.

Как это выглядит с точки зрения провайдера?

Здесь будет немного сложнее. Заявив ему, что вы хотите данную услугу, выбранный вами провайдер подключит оба офиса в свои ближайшие коммутаторы, произведет манипуляции на оборудовании, и вы получите заветную услугу. Сеть провайдера может быть огромна. Чтобы вашим пакетикам из Урюпинска дойти до Воронежа и обратно, им придется преодолеть нцать коммутаторов, несколько роутеров и много-много километров пути. Если схематично, то можно представить так, как показано на рисунке 2.

Данную услугу провайдеры предоставляют на основе своей сети IP/MPLS. Стоимость данной услуги, провайдер рассчитывает исходя от расстояния, емкости канала, совокупных затрат на содержание и эксплуатацию оборудования, амортизационных отчислений и тд. Однако, при всем при этом цена является в несколько раз завышена для клиента.

Заключение

Данная услуга является одной из самых популярных среди клиентов провайдеров Она очень проста и не требует настроек на оборудовании клиента.

Преимущества:

- ускоренный обмен файлами и сообщениями внутри сети;

- высокая безопасность передачи информации;

- совместная работа над документами и базами данных;

- доступ к корпоративным информационным http — серверам;

- организация между офисами высококачественной видеоконференцсвязи и видео трансляций

Однако есть и недостатки. Т.к. услуга является L2, то операторам связи очень сложно отслеживать проблемы на данной услуге и практически всегда они узнают о проблеме от клиента. По сути, клиент сам берет на себя всю диагностику и работу с провайдером, поэтому если существуют какие-то проблемы то их решение очень затягивается.

Существует и более интересная услуга, позволяющая организовывать соединения точка-многоточка на уровне L2 модели OSI — это VPLS подробнее про нее можно прочитать перейдя по .

Купить\Заказать услугу L2VPN можно .

С доброй улыбкой теперь вспоминается, как человечество с тревогой ожидало в 2000 году конца света. Тогда этого не случилось, но зато произошло совсем другое событие и тоже очень значимое.

Исторически, в то время мир вошел в настоящую компьютерную революцию v. 3.0. - старт облачных технологий распределенного хранения и обработки данных . Причем, если предыдущей «второй революцией» был массовый переход к технологиям «клиент-сервер» в 80-х годах, то первой можно считать начало одновременной работы пользователей с использованием отдельных терминалов, подключенных к т.н. «мейнфреймам» (в 60-х прошлого столетия). Эти революционные перемены произошли мирно и незаметно для пользователей, но затронули весь мир бизнеса вместе с информационными технологиями.

При переносе IT-инфраструктуры на и удаленные ЦОД (центры обработки данных) ключевым вопросом сразу же становится организация надежных каналов связи от клиента . В Сети нередко встречаются предложения провайдеров: «физическая выделенная линия, оптоволокно», «канал L2», «VPN» и так далее… Попробуем разобраться, что за этим стоит на практике.

Каналы связи - физические и виртуальные

1. Организацией «физической линии» или «канала второго уровня, L2» принято называть услугу предоставления провайдером выделенного кабеля (медного или оптоволоконного), либо радиоканала между офисами и теми площадками, где развернуто оборудование дата-центров. Заказывая эту услугу, на практике скорее всего вы получите в аренду выделенный оптоволоконный канал. Это решение привлекательно тем, что за надежную связь отвечает провайдер (а в случае повреждения кабеля самостоятельно восстанавливает работоспособность канала). Однако, в реальной жизни кабель на всем протяжении не бывает цельным - он состоит из множества соединенных (сваренных) между собой фрагментов, что несколько снижает его надежность. На пути прокладки оптоволоконного кабеля провайдеру приходится применять усилители, разветвители, а на оконечных точках - модемы.

В маркетинговых материалах к уровню L2 (Data-Link) сетевой модели OSI или TCP/IP это решение относят условно - оно позволяет работать как бы на уровне коммутации фреймов Ethernet в LAN, не заботясь о многих проблемах маршрутизации пакетов на следующем, сетевом уровне IP. Есть, например, возможность продолжать использовать в клиентских виртуальных сетях свои, так называемые «частные», IP-адреса вместо зарегистрированных уникальных публичных адресов. Поскольку использовать частные IP-адреса в локальных сетях очень удобно, пользователям были выделены специальные диапазоны из основных классов адресации:

- 10.0.0.0 - 10.255.255.255 в классе A (с маской 255.0.0.0 или /8 в альтернативном формате записи маски);

- 100.64.0.0 - 100.127.255.255 в классе A (с маской 255.192.0.0 или /10);

- 172.16.0.0 - 172.31.255.255 в классе B (с маской 255.240.0.0 или /12);

- 192.168.0.0 - 192.168.255.255 в классе C (с маской 255.255.0.0 или /16).

Такие адреса выбираются пользователями самостоятельно для «внутреннего использования» и могут повторяться одновременно в тысячах клиентских сетей, поэтому пакеты данных с частными адресами в заголовке не маршрутизируются в Интернете - чтобы избежать путаницы. Для выхода в Интернет приходится применять NAT (или другое решение) на стороне клиента.

Примечание: NAT - Network Address Translation (механизм замены сетевых адресов транзитных пакетов в сетях TCP/IP, применяется для маршрутизации пакетов из локальной сети клиента в другие сети/Интернет и в обратном направлении - вовнутрь LAN клиента, к адресату).

У этого подхода (а мы говорим о выделенном канале) есть и очевидный недостаток - в случае переезда офиса клиента, могут быть серьезные сложности с подключением на новом месте и возможна потребность в смене провайдера.

Утверждение, что такой канал значительно безопаснее, лучше защищен от атак злоумышленников и ошибок низкоквалифицированного технического персонала при близком рассмотрении оказывается мифом. На практике проблемы безопасности чаще возникают (или создаются хакером умышленно) прямо на стороне клиента, при участии человеческого фактора.

2. Виртуальные каналы и построенные на них частные сети VPN (Virtual Private Network) распространены широко и позволяют решить большинство задач клиента.

Предоставление провайдером «L2 VPN» предполагает выбор из нескольких возможных услуг «второго уровня», L2:

VLAN - клиент получает виртуальную сеть между своими офисами, филиалами (в действительности, трафик клиента идет через активное оборудование провайдера, что ограничивает скорость);

Соединение «точка-точка» PWE3 (другими словами, «эмуляция сквозного псевдопровода» в сетях с коммутацией пакетов) позволяет передавать фреймы Ethernet между двумя узлами так, как если бы они были соединены кабелем напрямую. Для клиента в такой технологии существенно, что все переданные фреймы доставляются до удалённой точки без изменений. То же самое происходит и в обратном направлении. Это возможно благодаря тому, что фрейм клиента приходя на маршрутизатор провайдера далее инкапсулируется (добавляется) в блок данных вышестоящего уровня (пакет MPLS), а в конечной точке извлекается;

Примечание: PWE3 - Pseudo-Wire Emulation Edge to Edge (механизм, при котором с точки зрения пользователя, он получает выделенное соединение).

MPLS - MultiProtocol Label Switching (технология передачи данных, при которой пакетам присваиваются транспортные/сервисные метки и путь передачи пакетов данных в сетях определяется только на основании значения меток, независимо от среды передачи, используя любой протокол. Во время маршрутизации новые метки могут добавляться (при необходимости) либо удаляться, когда их функция завершилась. Содержимое пакетов при этом не анализируется и не изменяется).

VPLS - технология симуляции локальной сети с многоточечными соединениями. В этом случае сеть провайдера выглядит со стороны клиента подобной одному коммутатору, хранящему таблицу MAC-адресов сетевых устройств. Такой виртуальный «коммутатор» распределяет фрейм Ethernet пришедший из сети клиента, по назначению - для этого фрейм инкапсулируется в пакет MPLS, а после извлекается.

Примечание: VPLS - Virtual Private LAN Service (механизм, при котором с точки зрения пользователя, его разнесенные географически сети соединены виртуальными L2 соединениями).

MAC - Media Access Control (способ управления доступом к среде - уникальный 6-байтовый адрес-идентификатор сетевого устройства (или его интерфейсов) в сетях Ethernet).

3. В случае развертывания «L3 VPN» сеть провайдера в глазах клиента выглядит подобно одному маршрутизатору с несколькими интерфейсами. Поэтому, стык локальной сети клиента с сетью провайдера происходит на уровне L3 сетевой модели OSI или TCP/IP.

Публичные IP-адреса для точек стыка сетей могут определяться по согласованию с провайдером (принадлежать клиенту либо быть полученными от провайдера). IP-адреса настраиваются клиентом на своих маршрутизаторах с обеих сторон (частные - со стороны своей локальной сети, публичные - со стороны провайдера), дальнейшую маршрутизацию пакетов данных обеспечивает провайдер. Технически, для реализации такого решения используется MPLS (см. выше), а также технологии GRE и IPSec.

Примечание: GRE - Generic Routing Encapsulation (протокол тунеллирования, упаковки сетевых пакетов, который позволяет установить защищенное логическое соединение между двумя конечными точками - с помощью инкапсуляции протоколов на сетевом уровне L3).

IPSec - IP Security (набор протоколов защиты данных, которые передаются с помощью IP. Используется подтверждение подлинности, шифрование и проверка целостности пакетов).

Важно понимать, что современная сетевая инфраструктура построена так, что клиент видит только ту ее часть, которая определена договором. Выделенные ресурсы (виртуальные серверы, маршрутизаторы, хранилища оперативных данных и резервного копирования), а также работающие программы и содержимое памяти полностью изолированы от других пользователей. Несколько физических серверов могут согласованно и одновременно работать для одного клиента, с точки зрения которого они будут выглядеть одним мощным серверным пулом. И наоборот, на одном физическом сервере могут быть одновременно созданы множество виртуальных машин (каждая будет выглядеть для пользователя подобно отдельному компьютеру с операционной системой). Кроме стандартных, предлагаются индивидуальные решения, которые также соответствует принятым требованиям относительно безопасности обработки и хранения данных клиента.

При этом, конфигурация развернутой в облаке сети «уровня L3» позволяет масштабирование до практически неограниченных размеров (по такому принципу построен Интернет и крупные дата-центры). Протоколы динамической маршрутизации, например OSPF, и другие в облачных сетях L3, позволяют выбрать кратчайшие пути маршрутизации пакетов данных, отправлять пакеты одновременно несколькими путями для наилучшей загрузки и расширения пропускной способности каналов.

В то же время, есть возможность развернуть виртуальную сеть и на «уровне L2», что типично для небольших дата-центров и устаревших (либо узко-специфических) приложений клиента. В некоторых таких случаях, применяют даже технологию «L2 over L3», чтобы обеспечить совместимость сетей и работоспособность приложений.

Подведем итоги

На сегодняшний день задачи пользователя/клиента в большинстве случаев могут быть эффективно решены путём организации виртуальных частных сетей VPN c использованием технологий GRE и IPSec для безопасности.

Нет особого смысла противопоставлять L2 и L3, равно как нет смысла считать предложение канала L2 лучшим решением для построения надёжной коммуникации в своей сети, панацеей. Современные каналы связи и оборудование провайдеров позволяют пропускать громадное количество информации, а многие выделенные каналы, арендуемые пользователями, на самом деле - даже недогружены. Разумно использовать L2 только в особенных случаях, когда этого требует специфика задачи, учитывать ограничения возможности будущего расширения такой сети и проконсультироваться со специалистом. С другой стороны, виртуальные сети L3 VPN, при прочих равных условиях, более универсальны и просты в эксплуатации.

В этом обзоре кратко перечислены современные типовые решения, которые используют при переносе локальной IT-инфраструктуры в удаленные центры обработки данных. Каждое из них имеет своего потребителя, достоинства и недостатки, правильность выбора решения зависит от конкретной задачи.

В реальной жизни, оба уровня сетевой модели L2 и L3 работают вместе, каждый отвечает за свою задачу и противопоставляя их в рекламе, провайдеры откровенно лукавят.

Будем строить вот такую сеть на устройствах cisco

Описание сети:

VLAN1(default-IT) - 192.168.1.0/24

VLAN2(SHD) - 10.8.2.0/27

VLAN3(SERV) - 192.168.3.0/24

VLAN4(LAN) - 192.168.4.0/24

VLAN5(BUH) - 192.168.5.0/24

VLAN6(PHONE) - 192.168.6.0/24

VLAN7(CAMERS) - 192.168.7.0/24

VLAN9(WAN) - 192.168.9.2/24

Устройства:

Коммутаторы cisco с2960 L2-уровня - 3шт

Коммутатор cisco с3560 L2 и L3-уровня - 1шт

Все коммутаторы будут в VLAN1 и имеют сеть 192.168.1.0/24

Маршрутизатор любой(у меня Mikrotik RB750) - 1шт

Сервер Win2008 (DHCP) - для раздачи ip адресов

В каждом VLAN по 2 компьютера как оконечные устройства.

Начнем.

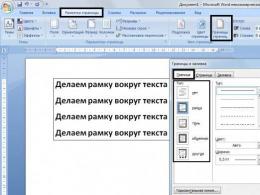

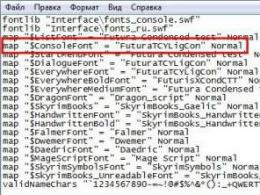

Для начала настроим коммутатор cisco L2 уровня sw1

По умолчанию все порты находятся в VLAN1 так что его создавать не будем.

- Подключаемся к консоли: telnet 192.168.1.1

- Вводим пароль

- sw1> enable (Переходим в привилегированный режим для ввода команд)

- sw# conf-t(переходим в режим настройки)

- sw(config)# vlan 2 (Создаем VLAN)

- sw(config-vlan)# name SHD (присваиваем имя этому VLAN2)

- sw(config-vlan)# exit (выход)

- sw#

Определяем порты для подключения компьютеров к VLAN2

На первом и втором порту коммутатора у меня будет VLAN1

На третьем и четвертом порту VLAN2

На пятом и шестом VLAN3

- sw# conf-t(переходим в режим настройки)

- sw(config)# int fa0/3 (для одного порта Выбираем интерфейс)

- sw(config)# int fa0/3-4 (для нескольких сразу портов Выбираем интерфейс)

- sw(config-if)#

- sw(config-if)# switchport access vlan 2 (назначаем этому порту VLAN2)

- sw(config-if)#

- sw(config-if)# exit

- sw#

Для соединения нашего коммутатора(sw1 -cisco 2960-L2) с коммутатором(sw2 -cisco 3560-L2L3)

нам необходимо созданные VLAN передать(по необходимости) другому коммутатору, для этого настроим TRUNK порт (в транк порту гуляют наши VLAN)

Выбираем самый скоростной порт(так как по нему будут гулять несколько VLAN(подсети))

- sw# conf-t(переходим в режим настройки)

- sw(config)#

- sw(config)#

- sw(config-if)#

- sw(config-if)# switchport trank allowed vlan 2,3, (указываем какой VLAN будет проходить)

- sw(config-if)# no shutdown (включаем интерфейс)

- sw(config-if)# exit

- Повторяем действия для необходимых портов

ИТОГ настройки коммутатора L2:

- Так как данное устройство у нас L2, он не понимает что такое ip-адреса.

- Компьютеры подключенные к этим портам могут видеть друг друга в пределах своего заданного VLAN. Тоесть из VLAN1 я не попаду в VLAN2 и наоборот.

- Настроили гигабитный порт для передачи VLAN коммутатору sw2 -cisco 3560-L2L3.

Добавляем к уже созданной нами сети на L2 коммутаторе(sw1), коммутатор(sw2) cisco-3560 L2L3

Настроим наше устройство 3560 L3(понимает ip адреса и делает маршрутизацию между VLAN)

1. Необходимо создать все VLAN которые будут описывать вашу топологию сети, так как данный коммутатор L3 будет маршрутизировать трафик между VLAN.

Создаем VLAN (команды для vlan создаются на всех устройствах одинаково)

- sw# conf-t(переходим в режим настройки)

- sw(config)# vlan 4 (Создаем VLAN)

- sw(config-if)# name LAN (присваиваем имя этому VLAN2)

- sw(config-if)# exit (выход)

- Повторяем действия если необходимо добавить VLAN

- sw# show vlan brief (смотрим какие VLAN создали)

- на первом порту коммутатора у меня будет VLAN9

- на третьем и четвертом порту VLAN7

- sw# conf-t(переходим в режим настройки)

- sw(config)# int fa0/1 (для одного порта Выбираем интерфейс)

- sw(config)# int fa0/3-7 (для нескольких сразу портов Выбираем интерфейс)

- sw(config-if)# switchport mode access (Указываем что этот порт будет для устройств)

- sw(config-if)# switchport access vlan 9 (назначаем этому порту VLAN9)

- sw(config-if)# no shutdown (включаем интерфейс)

- sw(config-if)# exit

- Повторяем действия для необходимых портов

- sw# show run (смотрим какие настройки устройства)

Выбираем самый скоростной порт(так как по нему будут гулять несколько VLAN(подсети))

- sw# conf-t(переходим в режим настройки)

- sw(config)# int gi0/1 (для одного порта Выбираем интерфейс)

- sw(config)# int gi0/1-2 (для нескольких сразу портов Выбираем интерфейс)

- Так как мы настраиваем L3 нам необходимо перебрасывать из физ.порта в виртуальный порт ip-адреса и наоборот (инкапсуляция)

- sw(config-if)# switchport trunk encapsulation dot1q (Указываем инкапсуляцию)

- sw(config-if)# switchport mode trunk (Указываем что этот порт будет для VLAN)

- sw(config-if)# switchport trank allowed vlan 1-7, (указываем какой VLAN будет проходить)

- sw(config-if)# no shutdown (включаем интерфейс)

- sw(config-if)# exit

- Повторяем действия для необходимых портов

- sw# conf-t(переходим в режим настройки)

- sw(config)# ip routing (включаем маршрутизацию)

Для межсетевого взаимодействия VLAN (чтобы можно было попасть из VLAN2 в VLAN3 и т.д)

Задаем всем виртуальным интерфейсам VLAN, ip адреса

- sw# conf-t(переходим в режим настройки)

- sw(config)# int vlan 2 (на VLAN2 вешаем ip адрес)

- sw(config)# ip address 10.8.2.1 255.255.255.224 (этот адрес будет шлюзом для данной подсети)

- sw(config-if)# no shutdown (включаем интерфейс)

- sw(config-if)# exit

- sw# conf-t(переходим в режим настройки)

- sw(config)# int vlan 3 (на VLAN3 вешаем ip адрес)

- sw(config)# ip address 192.168.3.1 255.255.255.0 (этот адрес будет шлюзом для данной подсети)

- sw(config-if)# no shutdown (включаем интерфейс)

- sw(config-if)# exit

- Повторяем действия для необходимых интерфейсов

Купить коммутатор L2

Коммутаторы - важнейшая составляющая современных сетей связи. В этом разделе каталога представлены как управляемые коммутаторы 2 уровня, Gigabit Ethernet, так и неуправляемые коммутаторы Fast Ethernet . В зависимости от решаемых задач подбирают коммутаторы уровня доступа (2 уровня), агрегации и ядра, либо коммутаторы с множеством портов и высокопроизводительной шиной.

Принцип действия устройств состоит в том, чтобы хранить данные о соответствии их портов IP- или MAC-адресу подключенного к коммутатору девайса.

Схема организации сети

Для достижения высоких скоростей широко применяется технология передачи информации с помощью коммутатора Gigabit Ethernet (GE) и 10 Gigabit Ethernet (10GE). Передача информация на больших скоростях, особенно в сетях крупного масштаба, подразумевает выбор такой топологии сети, которая позволяет гибко осуществлять распределение высокоскоростных потоков.

Многоуровневый подход к созданию сети, используя управляемые коммутаторы 2 уровня, оптимально решает подобные задачи, так как подразумевает создание архитектуры сети в виде иерархических уровней и позволяет:

- масштабировать сеть на каждом уровне, не затрагивая всю сеть;

- добавлять различные уровни;

- расширять функциональные возможности сети по мере необходимости;

- минимизировать ресурсные затраты для поиска и устранения неисправностей;

- оперативно решать проблемы с перегрузкой сети.

Основными приложениями сети на базе предлагаемого оборудования являются услуги Triple Play (IPTV, VoIP, Data), VPN, реализуемые через универсальный транспорт трафика различного вида - IP сеть.

Управляемые коммутаторы 2 уровня технологии Gigabit Ethernet позволяют создавать архитектуру сети, состоящую из трех уровней иерархии:

- Уровень ядра (Core Layer) . Образуется коммутаторами уровня ядра. Связь между устройствами осуществляется по оптоволоконному кабелю по схеме «кольцо с резервированием». Коммутаторы уровня ядра поддерживают высокую пропускную способность сети и позволяют организовать передачу потока со скоростью 10Gigabit между крупными узлами населенных пунктов, например, между городскими районами. Переход на следующий уровень иерархии - уровень распределения, осуществляется по оптическому каналу на скорости 10Gigabit через оптические порты XFP. Особенностью данных устройств являются широкая полоса пропускания и обработка пакетов от уровня L2 до L4.

- Уровень распределения (Distribution Layer) . Образуется пограничными коммутаторами. Связь осуществляется по оптоволоконному кабелю по схеме «кольцо с резервированием». Данный уровень позволяет организовать передачу потока со скоростью 10Gigabit между пунктами скопления пользователей, например, между жилыми массивами или группой зданий. Подключение коммутаторов уровня распределения к нижестоящему уровню - уровню доступа осуществляется по оптическим каналам 1Gigabit Ethernet через оптические порты SFP. Особенности данных устройств: широкая полоса пропускания и обработка пакетов от уровня L2 до уровня L4, а так же поддержка протокола EISA, позволяющая в течении 10мсек восстанавливать связь при разрыве оптического кольца.

- Уровень доступа (Access Layer) . Его образуют управляемые коммутаторы 2 уровня. Связь осуществляется по оптоволоконному кабелю на скоростях 1Gigabit. Коммутаторы уровня доступа можно разбить на две группы: только с электрическим интерфейсом и имеющие еще оптические порты SFP для создания кольца на своем уровне и подключения к уровню распределения.